● 若内存 按字节编址,用存储容量 为 32K× 8 比特的存储器 芯片构成地址编号A0000H 至 DFFFFH 的内存空间,则至少需要 (1)片。

(1)A. 4 B. 6 C. 8 D. 10

● 某计算机系统由下图所示的部件构成,假定每个部件的千小时可靠度 R 均为 0.9,则该系统的千小时可靠度约为(2) 。

(2)A. 0.882 B. 0.951 C. 0.9 D. 0.99

● 设指令由取指、分析、执行 3 个子部件完成,每个子部件的工作周期均为△t,采用常规标量单流水线处理机。若连续执行 10 条指令, 则共需时间 (3)△t。

(3)A. 8 B. 10 C. 12 D. 14

● 某计算机的时钟频率为 400MHz,测试该计算机的程序使用 4 种类型的指令。每种指令的数量及所需指令时钟数(CPI)如下表所示, 则该计算机的指令平均时钟数为(4) 。

| 指令类型 | 指令数目(条) | 每条指令需时钟数 |

| 1 | 160000 | 1 |

| 2 | 30000 | 2 |

| 3 | 24000 | 4 |

| 4 | 16000 | 8 |

(4)A. 1.85 B. 1.93 C. 2.36 D. 3.75

● 常见的软件开发模型有瀑布模型、演化模型、螺旋模型、喷泉模型等。其中 (5)模型适用于需求明确或很少变更的项目, (6)模型主要用来描述面向对象的软件开发过程。

(5)A.瀑布模型 B. 演化模型 C. 螺旋模型 D. 喷泉模型

(6)A.瀑布模型 B. 演化模型 C. 螺旋模型 D. 喷泉模型

● (7)确定了标准体制和标准化管理体制,规定了制定标准的对象与原则以及 实施标准的要求,明确了违法行为的法律责任和处罚办法。

(7)A. 标准化 B. 标准 C. 标准化法 D. 标准与标准化

● 某开发人员不顾企业有关保守商业秘密的要求,将其参与该企业开发设计的应用软件的核心程序设计技巧和算法通过论文向社会发表,那么该开发人员的行为 (8) 。

(8)A. 属于开发人员权利不涉及企业权利 B. 侵犯了企业商业秘密权

C. 违反了企业的规章制度但不侵权 D. 未侵犯权利人软件著作权

● 在一个单 CPU 的计算机系统中,采用可剥夺式(也称抢占式)优先级的进程调度方案,且所有任务可以并行使用 I/O 设备。下表列出了三个任务 T1、T2、T3 的优先级、独立运行时占用 CPU 和 I/O 设备的时间。如果操作系统的开销忽略不计,这三个任务从同时启动到全部结束的总时间为 (9) ms,CPU 的空闲时间共有 (10) ms。

| 任务 | 优先级 | 每个任务独立运行时所需的时间 |

| T1 | 高 |

对每个任务: |

| T2 | 中 | |

| T3 | 低 |

(9) A. 28 B. 58 C. 61 D. 64

(10)A. 3 B. 5 C. 8 D. 13

● 以太网交换机是按照 (11) 进行转发的 。

(11)A. MAC 地址 B. IP 地址 C. 协议类型 D. 端口号

● 快速以太网标准 100BASE-TX 采用的传输介质是 (12) 。

(12)A. 同轴电缆 B. 无屏蔽双绞线 C. CATV 电缆 D. 光纤

● 路由器的 S0 端口连接 (13) 。

(13)A. 广域网 B. 以太网 C. 集线器 D. 交换机

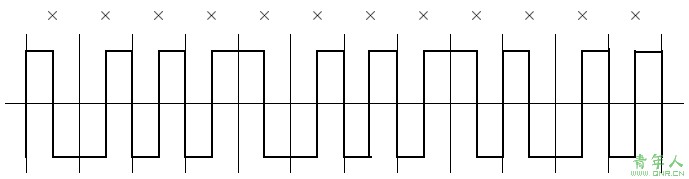

●下图中12位曼彻斯特编码的信号波形表示的数据是(14)。

(14)A. 100001110011 B. 111100110011

C. 011101110011 D. 011101110000

● 设信道带宽为 4kHz,采用 4 相调制技术,则信道支持的最大数据速率是 (15) 。

(15)A. 4 kb/s B. 8kb/s C. 16kb/s D. 32kb/s

● 在贝尔系统的 T1 载波中,每个信道的数据速率是 (16) kb/s。

(16)A. 8 B. 16 C. 32 D. 56

● 海明码(Hamming Code)是一种(17) 。

(17)A. 纠错码 B. 检错码 C. 语音编码 D. 压缩编码

● 在 TCP/IP 体系结构中,BGP 协议是一种(18) ,BGP 报文封装在 (19) 中传送。

(18)A. 网络应用 B. 地址转换协议 C. 路由协议 D. 名字服务

(19)A. 以太帧 B. IP 数据报 C. UDP 报文 D. TCP 报文

责任编辑:小草