(11) A.接通阶段 B.密码交换阶段 C.会谈密码阶段 D.客户认证阶段

● 3DES在DES的基础上,使用两个56位的密钥K1和K2,发送方用K1加密,K2解密,再用K1加密。接受方用K1解密,K2加密,再用K1解密,这相当于使用___(12)___倍于DES的密钥长度的加密效果。

(12)A.1 B.2 C.3 D.6

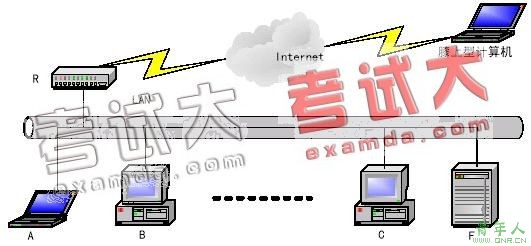

●如下图所示,某公司局域网防火墙由包过滤路由器R和应用网关F组成,下面描述错误的是___(13)___。

(13)A.可以限制计算机C只能访问Internet上在TCP端口80上开放的服务

B.可以限制计算机A仅能访问以"202"为前缀的IP地址

C.可以使计算机B无法使用FTP协议从Internet上下载数据

D.计算机A能够与计算机X建立直接的TCP连接

● 下列标准代号中,___(14)___不是国家标准代号。

(14)A.GSB B.GB/T C.GB/Z D.GA/T

● 由某市标准化行政主管部门制定,报国务院标准行政主管部门和国务院有关行政主管部门备案的某一项标准,在国务院有关行政主管部门公布其行业标准之后,该项地方标准___(15)___。

(15)A.与行业标准同时生效 B.即行废止 C.仍然有效 D.修改后有效

● 假设甲、乙二人合作开发了某应用软件,甲为主要开发者。该应用软件所得收益合理分配后,甲自行将该软件作为自己独立完成的软件作品发表,甲的行为___(16)___

(16)A.不构成对乙权利的侵害 B.构成对乙权利的侵害

C.已不涉及乙的权利 D.没有影响乙的权利

● 甲公司从市场上购买丙公司生产的部件a,作为生产架公司产品的部件。乙公司已经取得部件a的中国发明权,并许可丙公司生产销售该部件a。甲公司的行为___(17)___。

(17)A.构成对乙公司权利的侵害 B.不构成对乙公司权利的侵害

C.不侵害乙公司的权利,丙公司侵害了乙公司的权利

D.与丙公司的行为共同构成对乙公司权利的侵害

● 以下关于信息库(repository)的叙述中,最恰当的是___(18)___;___(19)___不是信息库所包含的内容。

(18)A.存储一个或多个信息系统或项目的所有文档、知识和产品的地方

B.存储支持信息系统开发的软件构件的地方

C.存储软件维护过程中需要的各种信息的地方

D.存储用于进行逆向工程的源码分析工具及其分析结果的地方

(19)A.网络目录 B.CASE工具 C.外部网接口 D.打印的文档

● 若要重构一个功能上和性能上更为完善的改进的软件,可以使用___(20)___

(20)A.逆向工程工具 B.程序切片工具 C.程序理解工具 D.再工程工具

上一页 [1] [2] [3] [4] [5] [6] [7] 下一页

责任编辑:cyth